A-A+

百度搜索框反射XSS分析 (2015年案例)

【注意:此文章为博主原创文章!转载需注意,请带原文链接,至少也要是txt格式!】

最近迷恋上了反射XSS,搜集各种相关知识,案例。最近发现一个2015年某大神找到的百度搜索框的反射XSS,看完之后觉得还是很有学习的意义的。

【案例一:百度搜索框反射XSS分析】

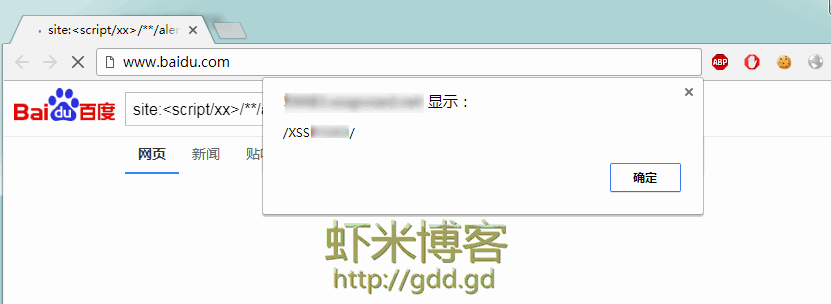

首先上图加完整payload如下:

http://www.baidu.com/s?wd=site:<script/xx>/**/alert(/XSSPAYLOAD/)//

不过还好,有曾经这个网页的快照来分析代码,所以废话不多说,直接上图,看看曾经的问题代码:

上图可以点击看大图,下面我故意编辑器来显示,这样更直观的看到问题所在。

从代码<script/xx>开头这么写来看,估测可能是为了绕过某些东西?,估计更多的可能或许是为了后面的注释/*(能看出百度会自动缩略后面的字符为…),但是最终能这么配合玩XSS真的很是有想法。

有缘千里来相会

嘿嘿,,,